이스트소프트 (24,000원 ▼400 -1.64%)는 15일 자사 알툴즈 대표전화번호와 모바일 백신 '알약 안드로이드'를 사칭한 악성앱이 발견됐다며 이용자의 주의를 당부했다.

|

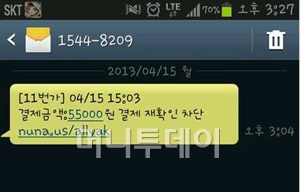

| ↑모바일 백신 알약 안드로이드를 사칭한 문자메세지. 해당 링크를 누르면 자동으로 공격자가 마련한 알약 다운로드 사칭 페이지로 넘어가 소액결제 인증번호 누출 위험이 있다. |

이 악성 앱은 1이날 오전까지는 공격자의 실수인 것으로 추정되는 원인 때문에 스마트폰에 정상적으로 설치되지 않았다. 하지만 오후 2시께 발견된 변종 악성파일은 정상 동작해 피해 발생 가능성이 있다.

공격자는 이스트소프트에서 결제를 진행하고 있는 것처럼 위장했다. 발신번호를 알툴즈 고객센터인 1544-8209로 조작했다. 이용자가 발신번호로 전화를 걸면 알툴즈 고객센터의 ARS안내를 듣도록 유도해 의심을 늦추도록 한 것.

현재 이스트소프트 고객센터에는 가짜 결제금액에 대한 문의가 수백 건 이상 빗발치고 있어 이번 스미싱의 규모가 매우 큰 것으로 우려된다.

|

| ↑문자메세지를 링크하면 나타나는 안내문구. 이 악성 앱은 설치 후에도 알약 아이콘과 똑같은 디자인을 도용해 이용자들의 의심을 줄였다. |

특히 해당 악성 앱의 아이콘은 알약과 똑같은 모양이어서 사용자들의 각별한 주의가 필요하다. 알약 안드로이드에서는 현재 해당 악성코드를 탐지·치료하고 있다.

김준섭 이스트소프트 알약개발부문장은 "허위 결제내용 등 불안심리를 자극하는 스미싱 공격 시도가 늘고 있다"며 "메시지에 포함된 링크를 통해 앱을 설치하면 악성 앱에 공격당할 수 있기 때문에 반드시 구글플레이 또는 신뢰할 수 있는 앱 마켓을 통해서만 설치를 진행해야 한다"고 당부했다.

![[영상]북한 침투했던 그 무인기…표적 찍자, K9 포탄 140발 '쾅쾅'](https://thumb.mt.co.kr/11/2024/04/2024041717471540526_1.jpg/dims/resize/100x/optimize/)

!["꼭 가야 해" 사람 가득 실은 배 30분 만에 침몰…292명 대참사[뉴스속오늘]](https://thumb.mt.co.kr/10/2023/10/2023100611053583558_1.jpg/dims/resize/100x/optimize)