20일 안랩 (63,000원 ▼600 -0.94%)과 하우리는 "백신 프로그램의 취약점을 악용, 해킹을 당해 악성코드 유포에 악용됐을 가능성이 없다"고 밝혔다.

방송통신위원회는 KBS, MBC, YTN 등 방송사와 신한은행 등 금융전산망을 마비시키는데 사용된 악성코드는 업데이트관리서버(PMS)를 통해 유포된 것으로 추정했다. 이에 따라 해당기업에 백신을 공급하는 안랩과 하우리가 악성코드 유포에 악용됐을 수 있다는 분석이 제기됐다.

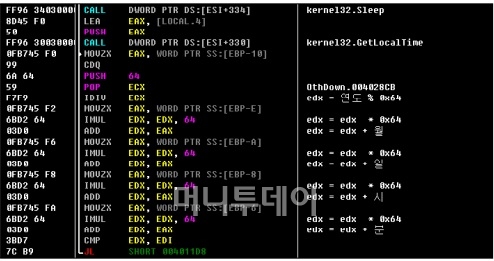

하지만 이들 기업은 자사 백신의 문제가 아니라는 설명이다. 하우리는 이날 밤 보도자료를 통해 "장애 증상 PC에서 샘플 파일을 수집해 분석한 결과, 악성코드가 하우리 백신 프로그램의 구성모듈 파일(파일명: othdown.exe)로 위장했다"며 "타 백신 프로그램(안랩) 역시 서버 구성모듈로 악성코드가 위장한 것"이라고 밝혔다.

|

| ↑하우리가 분석한 악성코드. 이 코드는 20일 오후 2시부터 작동하도록 사전에 입력됐다. |

정상 백신 모듈 파일로 위장한 악성코드는 MBR 파괴, 드라이브 파디션 정보 파괴의 증상이 발생하며 복구가 불가능할 것으로 판단된다.

김희천 하우리 대표는 "엔진 업데이트 서버가 해킹된 것은 아니다"라며 "이번 취약점의 대처 방안으로 othdown.exe 실행 전 파일의 무결성을 검사해 본래의 파일이 맞는 경우에만 실행하도록 보완하여 같은 사례가 재발되지 않게 조치했다"고 말했다.

안랩 관계자 역시 "내부 점검 결과, 백신 프로그램의 취약점을 악용, 해킹을 당해 악성코드 유포에 악용됐을 가능성은 없다"고 밝혔다.

안랩은 "해당 악성코드는 V3엔진을 업데이트하면 검사 또는 치료가 가능하다"며 "이날 오후 6기경부터 제공 중인 전용백신으로도 검사·치료할 수 있다"고 덧붙였다

한편 이번 악성코드가 유포된 업데이트 서버 관리권한은 백신 공급사가 아닌 해당 기업들에게 있다. 공격자(해커)가 시스템 관리자 권한을 획득한 뒤 해당 서버를 통해 악성코드를 배포했을 가능성이 높다.

보안업계 관계자는 "해커는 시스템 관리자 권한을 이용해 악성코드를 마치 백신 업데이트 모듈로 위장하는 방식으로 유포했을 것"이라고 설명했다.

안랩과 하우리는 이날 저녁 홈페이지를 통해 해당 악성코드에 대한 긴급업데이트를 완료했다. 이번 업데이트를 통해 추가적인 피해발생이 없을 것이라는게 이들의 설명이다.

![돌연 사라진 70대 재력가…내연녀 집 시멘트 부쉈더니 시신으로[뉴스속오늘]](https://thumb.mt.co.kr/11/2024/04/2024042417433499310_1.jpg/dims/resize/100x/optimize/)

![민희진 "주주간계약=모순 有"..하이브 "사실 아냐" 해명[★FOCUS]](https://menu.mt.co.kr/upload/main/2024/2024042621482692257147_mainTop.jpg)

![미국 대선, 6개주만 보면 답 나온다 [PADO 편집장의 '미국 대 미국']](https://i4.ytimg.com/vi/7kc1ddGnWtE/hqdefault.jpg)