|

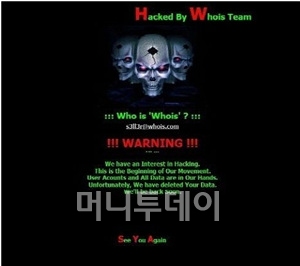

| ↑3.20 LG유플러스 그룹웨어 해킹 당시 변조된 화면. |

지난 20일 '후이즈'가 전산망 대란의 주범이 아니냐는 관측이 제기됐지만 관계당국은 가능성을 일축한 바 있다.

아울러 지난해 6월 발생한 중앙일보 뉴스 사이트 해킹공격도 동일범의 소행 아니냐는 관측까지 제기되고 있다.

21일 악성코드 분석가들에 따르면, 이번에 3.20 사이버 대란시 사용된 것으로 추정된 수종의 악성코드들 가운데 LG유플러스 그룹웨어 사이트 변조화면과 동일하게 바꾸는 '디페이스' 악성파일이 포함돼 있었던 것으로 이날 새벽 추가 확인됐다.

디페이스란 특정 사이트에 접속할 경우, 변조된 화면을 보여주는 기능으로, 당시 LG유플러스 고객들이 그룹웨어 사이트에 접속하면 해골화면이 보여진 바 있다.

변조된 화면에서 '후이즈'라는 해킹 팀은 "We have an Interest in Hacking. This is the Beginning of Our Movement. User Acounts and All Data are in Our Hands. Unfortunately, We have deleted Your Data. We'll be back Soon.(우리는 해킹에 관심 있다. 이것은 우리 행동의 시작이다. 사용자 계정과 데이터는 우리 손에 있다. 불행하게도 우리는 데이터를 삭제했다. 우리는 곧 다시 돌아온다)'라며 전산망 마비사태가 자신들의 소행이라고 주장했다.

잉카인터넷 문종현 보안대응팀장은 "후이즈가 남긴 변조화면을 구성하는 악성파일이 발견됐다는 점에서 실제 LG유플러스의 그룹웨어 해킹했던 공격자가 이번 공격에 가담했을 것"이라고 밝혔다.

그러나 이번 전산망 대란과 LG유플러스 그룹웨어 해킹이 어떤 연관성이 있는지 여부는 구체적으로 밝혀지지 않고 있다.

한편, 이번에 발견된 디페이스 관련 코드는 지난해 6월 중앙일보 뉴스 사이트 해킹당시 보여줬던 고양이 그림의 디페이스 형식과도 매우 유사한 것으로 알려졌다. 당시에는 'Isone'이라는 문구가 포함돼 있었지만, 구성패턴이 거의 비슷하다는 점에서 동일범의 소행일 가능성도 배제할 수 없다는 것이 문종현 팀장의 설명이다.

![돌연 사라진 70대 재력가…내연녀 집 시멘트 부쉈더니 시신으로[뉴스속오늘]](https://thumb.mt.co.kr/11/2024/04/2024042417433499310_1.jpg/dims/resize/100x/optimize/)

![[단독]유재석도 뒷목잡은 '그 놈'…'진짜 얼굴'로 잡아낸다](https://thumb.mt.co.kr/11/2024/04/2024041909475279126_1.jpg/dims/resize/100x/optimize/)

![[단독]'우주청 리더' 존리 "인류 최초의 L4탐사…한국이 실현해야"](https://thumb.mt.co.kr/11/2024/04/2024042415264439960_3.jpg/dims/resize/100x/optimize/)

![[IT썰] 삼성 '갤S24 FE' 개발 증거 확인…올해 11월 출시할 듯](https://thumb.mt.co.kr/11/2024/04/2024042207365538184_1.jpg/dims/resize/100x/optimize/)

![학교 운동장에 56m '초대형 김구' 그림, 그린 이유가…[인류애 충전소]](https://thumb.mt.co.kr/10/2024/04/2024042211365743544_1.jpg/dims/resize/100x/optimize)

!["학생 10명 거품 물고 쓰러져"…비극으로 끝난 '우정 여행'[뉴스속오늘]](https://thumb.mt.co.kr/10/2023/12/2023121717255330052_1.jpg/dims/resize/100x/optimize)

![영하 13도, 길냥이 죽음 막을…'얼지 않는 물그릇'[남기자의 체헐리즘]](https://thumb.mt.co.kr/10/2024/01/2024012701364573421_1.jpg/dims/resize/100x/optimize)

![하이브 고발장 접수 "기자회견=사실 왜곡"..민희진 "그 말 되돌려주고파" [종합]](https://menu.mt.co.kr/upload/main/2024/2024042609072558744737_mainTop.jpg)

![미국 대선, 6개주만 보면 답 나온다 [PADO 편집장의 '미국 대 미국']](https://i4.ytimg.com/vi/7kc1ddGnWtE/hqdefault.jpg)